Erc

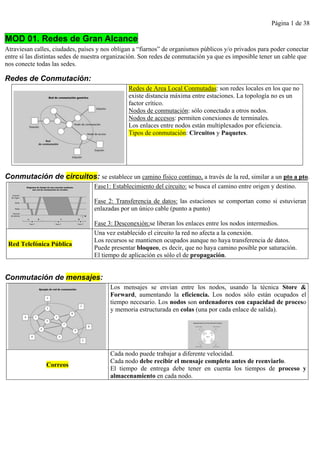

- 1. Página 1 de 38 MOD 01. Redes de Gran Alcance Atraviesan calles, ciudades, países y nos obligan a “fiarnos” de organismos públicos y/o privados para poder conectar entre sí las distintas sedes de nuestra organización. Son redes de conmutación ya que es imposible tener un cable que nos conecte todas las sedes. Redes de Conmutación: Redes de Area Local Conmutadas: son redes locales en los que no existe distancia máxima entre estaciones. La topología no es un factor crítico. Nodos de conmutación: sólo conectado a otros nodos. Nodos de accesos: permiten conexiones de terminales. Los enlaces entre nodos están multiplexados por eficiencia. Tipos de conmutación: Circuitos y Paquetes. Conmutación de circuitos: se establece un camino físico continuo, a través de la red, similar a un pto a pto. Fase1: Establecimiento del circuito: se busca el camino entre origen y destino. Fase 2: Transferencia de datos: las estaciones se comportan como si estuvieran enlazadas por un único cable (punto a punto) Fase 3: Desconexión:se liberan los enlaces entre los nodos intermedios. Red Telefónica Pública Una vez establecido el circuito la red no afecta a la conexión. Los recursos se mantienen ocupados aunque no haya transferencia de datos. Puede presentar bloqueo, es decir, que no haya camino posible por saturación. El tiempo de aplicación es sólo el de propagación. Conmutación de mensajes: Los mensajes se envian entre los nodos, usando la técnica Store & Forward, aumentando la eficiencia. Los nodos sólo están ocupados el tiempo necesario. Los nodos son ordenadores con capacidad de proceso y memoria estructurada en colas (una por cada enlace de salida). Correos Cada nodo puede trabajar a diferente velocidad. Cada nodo debe recibir el mensaje completo antes de reenviarlo. El tiempo de entrega debe tener en cuenta los tiempos de proceso y almacenamiento en cada nodo.

- 2. Página 2 de 38 Conmutación de paquetes: los mensajes se trocean. a: cada nodo recibe el mensaje completo antes de reenviarlo. b: cada paquete se reenvía sin esperar a tener todo el mensaje. Esto evita el bloqueo. El tiempo empleado en la conmutación de paquetes debe contemplar el tiempo de proceso y el tiempo de espera en cola. El efecto producido se denomina retardo global que, en casos extremos, puede producir congestión. Esto supone que no son apropiadas para aplicaciones que requieren tiempo real. Conmutación de paquetes por datagramas: los mensajes se trocean. Cada paquete, se encamina de forma independiente. El mensaje puede llegar desordenado. El destinatario lo tendrá que ordenar. En el modo datagrama no es necesario el establecimiento ni la liberación de la conexión. Ideal para transmisiones de mensajes cortos. Si se pierde un tramo del camino se intenta encontrar una alternativa. Servicio no orientado a conexión. Ejemplo tipo: Internet Conmutación de paquetes en modo circuito virtual: los mensajes se trocean. Se elige un camino antes de empezar la conexión. Los nodos se liberan de la toma de decisión en cuanto al encaminamiento. Es como establecer un circuito físico sin hacerlo, es decir, virtualmente. Se usan la fase de establecimiento del circuito, transmisión de datos y liberación del circuito virtual. Los enlaces entre nodos están multiplexados usando STDM. Cada enlace se distingue por el canal que ocupa. El circuito virtual estará formado por tuplas enlaces-canal que ocupa dentro de cada enlace que atraviesa. Cada paquete tiene un identificador del canal que ocupa en cada enlace. Cada nodo debe mantener una tablas de enrutamiento canal-enlace. Los circuitos virtuales son bidireccionales. Si se pierde un tramo hay que esperar a que se restablezca el circuito antes de poder continuar. Servicio orientado a conexión. Ejemplo tipo: X.25

- 3. Página 3 de 38 El circuito es TCP, el datagrama es UDP Os quiero recordar una serie de conceptos sobre las unidades K (kilo), M (Mega) de cara a los primeros ejercicios del módulo 1 1. Cuando una variable hace referencia a capacidad de memoria, volumen de datos, tamaño de información, ... entonces 1 K = 1024 = 2^10 . Por ejemplo, el tamaño de un fichero de 2 Kbytes = 2·1024 bytes. Tambien 1 M equivale a = 1024 · 1024 = 2^20 = 1048576. Asi 1 Mbyte de información = 1048576 bytes 2. Cuando la variable hace referencia a velocidad de transmisión (bits/s o bps), entonces 1 K = 1000 = 10^3 y 1 M = 10^6 = 1000000 . Por ejemplo, una velocidad de transmisión de 64 Kbps = 64.000 bps = 64.000 bits/s . Una velocidad de un enlace de 2 Mbps = 2000000 bps Saludos Miquel Font Rosselló mfontros@campus.uoc.es --> Mensaje original de Miquel Font Rosselló (mfontros@uoc.edu) para Foro Estructura de redes comp. aula 1 enviado el 22/09/2007 20:21:42 #Hola a todos # Os lanzo una pequeña cuestión para quien la quiera contestar al fórum : ¿ Qué es el tiempo de propagación ? ¿ #Qué es el tiempo de transmisión de un paquete ? ¿Qué diferencia existen entre estos dos tiempos ? ¿Cómo se #calculan ? #Saludos ##Miquel Font Rosselló ##mfontros@campus.uoc.es # Tiempo de propagación: Tiempo empleado en propagar una señal electromagnética (1 bit) en el medio entre origen y destino. Se calcula como la Distancia origen-destino entre la Velocidad de propagación, la cual depende del medio (Vacío 3 * 108, Cobre 2,3 * 10^8, Fibra Óptica 2 * 10^8 m/s). El tiempo de propagación, Tp = D / Vp (Distancia dividido entre la velocidad de propagación).

- 4. Página 4 de 38 En nuestra asignatura, habitualmente se elige Vp=200.000 Km/s a no ser que se diga lo contrario. Tiempo de transmisión de un paquete: Tiempo empleado en emitir un paquete al medio. Depende del ancho de banda del enlace. Se calcula como el tamaño del paquete (en bits) entre la velocidad de transmisión (= ancho de banda) del enlace medida (en bit por segundo (bps)). El tiempo de transmisión de un paquete, Tt = L / Vt donde L=Longitud en bits de un paquete de información, y Vt = Velocidad de transmisión de la información (bits/s) La diferencia está en que el primero indica el tiempo en que la señal electromagnética tarda en recorrer una determinada distancia (depende del medio) y el segundo indica el tiempo en que un número determinado de bits serán emitidos al medio (depende del ancho de banda) ACTIVIDADES: Hemos visto que el hecho de disminuir la longitud del paquete es positivo. ¿Se podría inferir que lo mejor sería hacer los paquetes de la mínima longitud posible, por ejemplo de un byte? Comprobadlo vosotros mismos haciendo esta actividad: 1. Se quiere enviar un mensaje de 60 bytes a través de una red de paquetes. Supongamos que entre la estación de origen y la de destino los paquetes atravesarán dos nodos, y que la cabecera de control es de 6 bytes. Calculad qué diferencia habría si se utilizaran paquetes de 60 bytes de datos, 15 bytes y 6 bytes.

- 5. Página 5 de 38 2. Los paquetes tardan 200 ms en llegar. El tamaño del paquete es de 64 bytes. La distancia total entre el orígen y el destino es de 10.000 km. La velocidad de propagación es 8 2*10 /m sg . Todos los enlaces tienen de ancho de banda (velocidad de transmisión) 2 Mbytes/sg. a. ¿Cuántos nodos atraviesa el paquete? Tiempo total empleado en llegar del origen al destino 2 0,2 8 Tamaño del paquete enviado 64 64 * 512 1 Distancia total entre el origen y el destino 10.000 Velocidad de propagación ms s bits bytes bytes bits byte km _ _ _ 200.000 por convenio Velocidad de transmisión (Ancho de banda) 2 2.000.000 El tiempo total en atravesar N nodos será: 1total p transmisión de un nodo to km s Mbps bps T T N T T _ _ _ 0,2 Distancia Total 10.000 0,05 200.000 Tamaño del paquete 512 0,000256 2.000.000 Despejamos N 0,2 0,05 1 0,000256 , 587 nodos tal p p transmisión de un nodo transmisión s km T s kmV s bits T s bitsV s N N b. Si realmente se han atravesado 19 nodos, ¿qué podemos decir? _ _ _ _ _ _ _ Si N=19 nodos, el tiempo de transmisión real, por cada nodo, será 1 * 0,2 0,05 19 1 *0,000256 19* 0,2 0,0 total p transmisión de un nodo espera en cola espera en cola T T N T N T T _ _ _ _5 19 1 *0,000256 19* , 0,0076 7,6 No podemos despreciar el tiempo gastada en la gestión de la cola en cada nodo. espera en cola espera en colaT T s ms

- 6. Página 6 de 38 Encaminamiento: Al formar el paquete (Datagramas) Al formar el circuito (Circuito Virtual) En todos los nodos (distribuido) En el orígen (de fuente) En un nodo especializado (contralizado) Cuándo ENCAMINAMIENTO Dónde El camino más corto El camino de menor coste Con el mismo nodo / Con todos (técnicas en desuso) Adaptativas Distribuido Con los vec Estrategias Cómo Flexible la más usada inos Se elige estudiando parámetros de calidad ocupación (en bits) de la cola de salida del enlace / Vt tablas fijas Estático algoritmo NO Adaptativas Inflexibles caminos múltiples (varios puertos de salida por turnos) cada paquete se reenvía Flooding a todos los nodos. Los bucles son un problema. Una utilidad es establecer circuitos virtuales. Encaminamiento Adaptativo Distribuido: los nodos elaboran sus tablas según la información de calidad (parámetros preestablecidos) de sus vecinos. Direccionamiento estático: No es necesario guardar los caminos enteros, tan sólo cada nodo debe saber que nodo le sigue. 3. Llenad las tablas correspondientes a los nodos 5 y 9 de la red de la figura anterior, aplicando el criterio del mínimo número de saltos. 5 I III III IV I II 9 I II III I I I

- 7. Página 7 de 38 Direccionamiento jerárquico: Control de tráfico evitar emisor rápido colapse receptor lento. El receptor regula lo que el emisor envía. FLUJO En Circuito virtual es habitual controles en cada enlace y circuito. En datagrama no tiene s CONTROL DE TRÁFICO entido por que no todos los paquetes siguen el mismo camino. se pretende evitar la caida de rendimiento por carga de la red Control de flujo extremo a extremo. CONGESTION Algoritmos de en caminamiento. Paquetes de regulación. Añadir información de congestión (sólo circuitos virtuales). No es posible ni llegar ni mantener la Capacidad Máxima sin que la red se degrade.

- 8. Página 8 de 38 Fórmulas para calcular el tiempo de transmisión de un paquete de tamaño M bits Paquetes en Modo Circuito Virtual Paquetes en Modo Datagrama Debate: ¿Como se llamó comercialmente la primera red de conmutación de paquetes en España ? España fue, uno de los primeros países de Europa que instaló una red de conmutación de paquetes, la IBERPAC, que todavía esta en servicio. Se lanzó en 1984 y se consolidó en 1985 cuando España se conectó, por primera vez, a Internet. http://www.iies.es/bd/historia/htele020.htm http://usuarios.lycos.es/aledomiisa/historia.php ¿En qué estándard está basado? X.25 ¿Qué operadora de telecomunicaciones la lanzó al mercado? Telefónica. ¿Qué usos y que tipos de empresas fueron la que la utilizaron? Esta red la utilizan principalmente empresas con múltiples sucursales, como los bancos, oficinas del gobierno, y, evidentemente, como soporte para la rama de Internet en España. ¿A qué velocidades funcionaba ? MINISTERIO DE OBRAS PÚBLICAS Y TRANSPORTES (BOE n. 278 de 20/11/1991) REAL DECRETO 1649/1991, DE 8 DE NOVIEMBRE, POR EL QUE SE ESTABLECEN LAS ESPECIFICACIONES TECNICAS PARA LA CONEXION DE EQUIPOS TERMINALES DE DATOS A REDES PUBLICAS DE DATOS CON CONMUTACION DE PAQUETES, UTILIZANDO EL INTERFAZ DEFINIDO EN LA RECOMENDACION X.25 (1984) DEL COMITE CONSULTIVO INTERNACIONAL TELEGRAFICO Y TELEFONICO (CCITT). Rango: REAL DECRETO Páginas: 37554 - 37555 Referencia: 1991/28035 NOTA 2: LA RED PUBLICA DE DATOS IBERPAC ADMITE VELOCIDADES DE TRANSMISION DESDE 2.400 BIT/S, UTILIZANDO EL INTERFAZ DEFINIDO EN LA RECOMENDACION X.25 (1984) DEL CCITT. http://www.boe.es/g/es/bases_datos/doc.php?coleccion=iberlex&id=1991/28035&codmap

- 9. Página 9 de 38 Hola: La afirmación de que "el Nodo1 empieza a recibir la información después de que el PC1 haya enviado 2 paquetes" no es correcta. El Nodo1 empieza a recibir información después de que : - el tiempo total de la transmisión del PC1 de 1 solo paquete - el tiempo de propagación del PC1 al Nodo 1 Luego el Nodo1 deja pasar un tiempo de procesamiento, y vuelve a transmitir dicho paquete. Saludos Miquel Font Rosselló mfontros@campus.uoc.es X-X-X MOD 02: REDES DE AREA LOCAL “Una red de área local es un sistema que permite conectar directamente distintas estaciones entre sí”. LAN es sinónimo de red por difusión (broadcast). No obstante están surgiendo LAN conmutadas (sólo recibe el destinatario). Las características de una LAN son: MEDIO, TOPOLOGÍA y POLÍTICA DE ACCESO AL MEDIO. El funcionamiento de una LAN se basea en LOS NIVELES FISICO y ENLACE del modelo OSI. El nivel de ENLACE se subdivide, para su estudio, en ENLACE LÓGICO y MAC (medium access control). El nuevo subnivel MAC necesita DIRECCIONES MAC y DETECCIÓN de ERRORES para hacer su trabajo. MEDIO DE TRANSMISIÓN (camino físico que separa dos componentes de la red) LAN cableada: cableado estructurado (EIA/TIA568). LAN inalámbrica: radio, infrarrojos, microondas o aire. IEEE802.11 WiFi e IEEE802.15 Bluetooth. TOPOLOGÍA EN UNA RED DE ÁREA LOCAL (cómo se conectan los equipos a la red) BUS: lineal, punto a punto, terminador, la señal se propaga en ambos sentidos, half-dúplex (HDX), colisiones. ANILLO: repetidores conectados entre sí con enlaces half-dúplex (HDX), testigo, estado activo, bypass, escucha. ESTRELLA: punto a punto, nodo central, concentrador, conmutador, tolerante a fallos, mantenimiento barato, centralizada. Seudotopologías inalámbricas: es una versión de bus donde el medio es el aire, visibilidad parcial (los extremos pueden no hablarse), estaciones móviles, retardos, potencia, relación señal-ruido no son estables, sólo HDX, Insegura, necesita criptografía (IEEE802.1x, IPSec).

- 10. Página 10 de 38 CONTROL DE ACCESO AL MEDIO (MAC. Sólo uno puede usar el medio al mismo tiempo) ESTÁTICO: TDMA (Acceso múltiple por división en el tiempo): se divide el canal en ranuras de tiempo (slots) que se asignan estáticamente a las estaciones. FDMA (Acceso múltiple por división de frecuencia): se divide el ancho de banda en subcanales y se asigna uno a cada estación. CDMA (Acceso múltiple por distinción de códigos): todas las estaciones emiten en el mismo canal. El receptor selecciona la señal del emisor atenuando la del resto de las estaciones. Otra forma de hacerlo es generando semillas (seeds) únicas entre emisor y receptor. Conclusiones: 1) Ineficiente: el uso del canal aunque no se tenga nada que decir y el tráfico a ráfagas es ineficiente. Es necesario un tráfico continuo para aumentar el rendimiento. 2) Inflexibles: sólo podemos atender el número de estaciones que acepte el canal. 3) TDMA para videoconferencia, al ser constante, ofrece buen rendimiento. DINÁMICO: Lo que interesa es que las estaciones usen el medio sólo cuando necesitan transmitir. Los mecanismos de acceso dinámicos y aleatorios hacen esto posible. Acceso dinámico por control centralizado: un nodo central (topología en estrella). Cada nodo pregunta al nodo central antes de transmitir tramas. El nodo central usa técnicas de encuesta (polling) para conocer las necesidades de los nodos. El acceso al medio se realiza por turnos (round robin). Acceso dinámico por control distribuido: sin jerarquía (topología en bus o en anillo). Política de acceso por paso de testigo (token). Parámetros de una topología física en anillo con paso de testigo: TIEMPO DE TRANSMISIÓN DE UNA TRAMA MAC (Tt): cociente entre la longitud (L) en bits de la trama MAC y la velocidad de transmisión del anillo: Tt = L / Vt segundos TIEMPO DE TRANSMISIÓN DEL TESTIGO (Tk): cociente entre la longitud en bits del testigo y la velocidad de transmsión del anillo: Tk = K / Vt segundos TIEMPO DE PROPAGACIÓN DEL ANILLO (Tp): cociente entre la longitud del anillo (D) y la velocidad de propagación. Tp = D / Vp TIEMPO DE PROPAGACIÓN ENTRE DOS ESTACIONES (Tpk): tiempo en que el primer bit del testigo pasa de una estación a otra. Suponemos que la distancia (D) es constante entre cada dos estaciones (M es el número de estaciones) y que vale D/M km. Tpk = Tp / M segundos. LATENCIA DEL ANILLO (τ’): Tiempo que 1 bit tarda en recorrer todo el anillo. Será la suma del tiempo de propagación más el retraso de un bit en cada nodo/estación del anillo (B / Vt) multiplicado por el número de estaciones (M) del anillo. τ’ = Tp + M B/Vt TIEMPO DE OCUPACIÓN DEL ANILLO (Toi): tiempo que pasa desde que se transmite el primer bit a un nodo y este último inicia la retransmisión del mismo. EFICIENCIA MÁXIMA DEL ANILLO (Umax): tiempo máximo de ocupación del anillo. Umax = Ttotal / Toi. Lo que interesa es que Umax valga 1 ya que implicaría que el anillo está siempre ocupado.

- 11. Página 11 de 38 VELOCIDAD EFECTIVA DE UNA ESTACIÓN (Vef): velocidad a la que una estación transmite. La velocidad efectiva de una estación depende de la eficiencia del anillo en (Tt/Toi|min o Tt/Toi|max), la redundancia de las tramas (Et) y la velocidad física de la red. TIEMPO DE OCUPACIÓN MÁXIMO DEL ANILLO (Toi|max): suponiendo que todas las estaciones quieren transmitir, es el tiempo que pasa entre la transmisión del primer bit de una trama y el primer bit de la siguiente. TIEMPO DE OCUPACIÓN MÍNIMO DEL ANILLO (Toi|min): suponiendo que sólo transmite una estación, es el tiempo que pasa entre la transmisión del primer bit de una trama y el primer bit de la siguiente. EFICIENCIA DE TRANSMISIÓN DE LA CABECERA (Et): cociente entre el campo de datos del la trama MAC y el total de bits de la trama MAC. Es equivalente a medir la redundancia de las tramas (retransmisiones). Corrección fórmulas página 45 – Módulo 2 Fórmula genérica: ! Pr k e Tk T k Particularizando por el tiempo de vulnerabilidad: ! 2 ! 2 ! Pr 22 k e G k e t k e Tk G k t k t T k v tv G G x eG e GGkGkGRT 2 2 0 1 !0 210Pr10Pr Trama mínima en Ethernet páginas 62-63 Módulo 2 Para simplificar la distinción entre las tramas que son válidas y las que son no válidas (“basura”), el 802.3 establece que las tramas válidas deberán tener al menos una longitud de 64 B desde la dirección destino hasta el código de redundancia. También establece que la unidad mínimo de datos es de 46 B, con lo que los 64 B de trama mínima se componen de : 6 B dirección destino 6 B dirección origen 2 B longitud del campo de información 46 B mínimo 4 B CRC A MEDIDA QUE LA VELOCIDAD AUMENTA, LA LATENCIA TIENDE A VALER LA PROPAGACIÓN Y EN EL ANILLO CABEN MÁS BITS. ESTO PERMITIRÁ LIBERAR EL TESTIGO MÁS RÁPIDAMENTE. Transmisión Exhaustiva: la estación que tiene el testigo puede transmitir VARIAS tramas en su turno. Transmisión NO Exhaustiva: la estación que tiene el testigo SÓLO trasmite UNA trama en su turno.

- 12. Página 12 de 38 Anillos de baja velocidad: la liberación del token se produce cuando: 1) SINGLE PACKET: la trama enviada ha circulado por todo el anillo regresando COMPLETAMENTE al emisor, 2) SINGLE TOKEN: la trama enviada ha circulado por todo el anillo regresando EL PRIMER BIT al emisor. Anillos de alta velocidad: es muy probable que en el anillo quepan diferentes tramas. Se usa la técnica EARLY TOKEN RELEASE que consiste en liberar el TOKEN inmediatamente después de transmitir una trama (sin esperar a que vuelva). Se aumenta la eficiencia del anillo, se dice que trabaja en sistema MÚLTIPLE TOKEN. Diferentes estaciones pueden estar en estado de transmisión. Esto no presenta problema por que, en este estado, también puede distinguir si ha recibido alguna trama. ALEATORIO: Cada terminal tiene acceso a todo el medio todo el tiempo que necesite. No existe algoritmo de reparto de tiempo de uso ni de capacidad del medio. En el caso de coincidencias se produce COLISIÓN. Por tanto, cuando más colisiones menos eficiencia. Según la existencia de mecanismo de control de colisiones tenemos MAC aleatorios: 1) Aloha puro: no tienen control alguno de las colisiones. 2) Aloha segmentado: reduce la probabilidad de colisión forzando la transmisión en momentos determinados por un reloj central. 3) CSMA: cada estación escucha el medio antes de enviar su trama por si está ocupado. Dos formas de actuar: 1) Transmitir en cuando se libere (1-persistente) como Ethernet. 2) Esperar un tiempo aleatorio y reintentar (No- persistente). 3) Si el medio está libre transmite con probabilidad p y con 1-p espera. No implica colisión. 4) CSMA/CD: sólo sirve para medios guiados. Escucha el medio durante la transmisión. Si detecta una colisión deja de transmitir y espera un tiempo (back-off) aleatorio para reiniciar la transmisión. 5) CSMA/CA: usado en WiFi y Bluetooth donde no es posible detectar las colisiones. Escucha, detecta y elimina las colisiones. Se envía un RTS (quiero enviar) al destinatario quien responderá CTS (preparado para recibir) si el medio está libre. El proceso finaliza con un ACK enviado al emisor por el receptor. Es fundamental que el RTS informe del tamaño de la trama para que todos sepan el tiempo que estará el medio ocupado. Las colisiones se concentran en el periodo ocupado por las dos tramas RTS y CTS. Pueden producirse colisiones aunque las estaciones estén en estado de escucha. Esto es posible por el tiempo de propagación entre las estaciones. Surge un nuevo parámetro: EL TIEMPO DE VULNERABILIDAD (tv): vale dos veces el tiempo de propagación que se necesita entre las dos estaciones más alejadas de la red. Tv = 2Tp, donde Tp = Dmax /Vp. Estándares para redes de área local: Todos los estándares, menos el 802.1 y el 802.2, se refieren a protocolos MAC.

- 13. Página 13 de 38 802.1: interconexión de conmutadores, protocolos para LAN virtuales y criptografía en la transmisión. 802.2: define el nivel de enlace lógico adecuado para LAN. Ethernet-DIX-II: CSMA/CD a 10 Mbps. 802.3: incompatible con DIX-II 802.4: MAC token bus. En desuso. 802.5: MAC token ring derivado y compatible con el de IBM. 802.6: MAC DQDB diseñado para redes de área metropolitana. Es un bus lógico implementado físicamente como un anillo. En desuso. ANSI X3T12 o FDDI: MAC token ring doble con tolerancia a fallos. En desuso. 802.11 o WiFi: MAC CSMA/CA. En progresión. 802.12 o 100 VG-AnyLAN: Ethernet a 100 Mbps. MAC token ring. En desuso. 802.15 o Bluetooth: para redes pequeñas. ETHERNET 802.3 Nivel físico: 1) 10Base-2 (802.3a): 10 Mbps. Coaxial. Cod. Manchester. 4 repetidores con 5 enlaces de 200m. 2) 10Base-Tx (802.3i): 10 Mbps. Par trenzado (cat. 3). Cod. Manchester. Topología Estrella. 4 concentradores. 3) 100Base-Tx (803.3u): 100 Mbps. Par trenzado (cat. 5). Cod. NRZ. Topología Estrella. Interconexión de concentradores a menos de 2 metros o apilados. 4) 100Base-T (803.3ab): 1 Gbps. Par trenzado (cat. 5).Topología Estrella. Interconexión de concentradores solamente por apilación. Control de acceso al medio: CSMA/CD 1-persistente. Ventana de colisión = 512 bits. Alcance máximo a 10 Mbps 5 km, a 100 Mbps 500 metros y a 1 Gbps 400 metros. Formato de la trama Ethernet: DIX resuelve el problema del tamaño mínimo con el campo Longitud. Ethernet no resuelve el problema, simplemente obliga a la aplicación a generar tramas de 38 bytes mínimo de contenido. Si sólo transporta TCP/IP no hay problema ya que las cabeceras TCP e IP suman, ellas solas, 40 bytes. DIX y Ethernet pueden coexistir desde el punto de vista físico y desde el punto de vista de la trama gracias al campo Tipo. Como el tamaño máximo es 1.500 para los dos. Lo que se decidió es no asignar tipos con un valor inferior a 1.500. Esto se reflejó con el nombre DIX-II.

- 14. Página 14 de 38 Direcciones: 48 bits que identifican unívocamente al terminal. “00” significa que lo que sigue es una dirección única. “10” significa que los 47 bits restantes es un identificador de grupo de terminales. Es el broadcast. 22 bits identifican a la empresa y 24 bits para el producto. Por tanto, cada fabricante puede tener 2^24 direcciones diferentes. Si se sobrepasa este valor se les asigna un nuevo identificador. Concentradores (Hubs) y Conmutadores (Switchs): Los terminales y el concentrador están todos dentro de un mismo medio (DOMINIO DE COLISIÓN). El hecho de añadir nuevos concentradores hace que la capacidad de transmisión de cada terminal disminuya. Para aumentar la capacidad de una red: 1) Cambiamos de estándar o 2) Segmentar el dominio de colisión (se crean diferentes dominios de colisión). Los concentradores son sistemas pasivos. Permiten n/2 transmisiones simultáneas de tramas entre los puertos al no procesar la información (no hay retardo). Los conmutadores tienen un retardo, pero permiten separar los dominios de colisión de forma que, en conjunto, aumenta el rendimiento de la red. Teóricamente el alcance máximo de una red es ilimitado. Ethernet full-duplex (802.3x): Las tramas pueden viajas en las dos direcciones sin colisiones. Esto hace que ya no sea necesario el CSMA/CD. Igualmente deja de tener sentido el concepto de Dominio de Colisiones. La Ethernet full-duplex necesita tarjetas de red que la sorporten. Sistemas Multiestándar: Las tarjetas pueden trabajar con múltiples estándares. Durante el arranque se autonegocia con el oponente el mejor estándar para comunicarse. Un conmutador puede autonegociar. Un concentrador no puede hacerlo ya que es un simple repetidor. EIA/TIA 568: Estándar surgido por presión de los fabricantes para independizar el medio de los servicios. La idea es que el cableado estructurado se trate al mismo nivel que las instalaciones de agua o luz. El estándar define las características de la señal, conectores, armarios, etc. La topología básica que usa es la Estrella, para el cableado de planta. En cada planta se coloca un armario. Los puestos de trabajo se sitúan, por convenio, cada 10 metros cuadrados. Los ARMARIOS de cada planta se conectan a la SALA DE EQUIPAMIENTOS. La distancia entre ellos puede ser de 90 m (cobre) o 3 km (fibra). El cableado horizontal más los puentes dentro de los racks no deben sobrepasar los 100 metros. Este diseño se denomina ESTRELLA JERÁRQUICA. Medios Físicos:

- 15. Página 15 de 38 Las categorías se diferencian en: los sistemas de conexión, el cableado y los mecanismos de certificación. Lo que se mide para poder certificar un instalación es: Continuidad, Longitud, Atenuación, Autointerferencia (inducciones), etc. 802.11 o WiFi: Usa un MAC CSMA/CA. Las bandas más usadas son las ISM de 2,4 GHz y 5GHz. Dos modos de funcionamiento: PUNTO DE ACCESO y SIN PUNTO DE ACCESO. Medios Físicos: 802.11b (11 Mbps, 2.4 GHz), 802.11a (54 Mbps, 5GHz), 802.11g (54 Mbps, 2,4 GHz, la menos vulnerables a los obstáculos). Topología: Bus, los dominios de colisión se denominan BSS (Basic Service Set). Modos de Funcionamiento: AD-HOC (Cada estación elige una banda de frecuencias. Cada banda es un dominio de colisión), INFRAESTRUCTURA (cada BSS está controlado por un PUNTO DE ACCESO. Toda la comunicación se establece entre las estaciones y el punto de acceso, nunca entre las estaciones. Hola "¿Este valor se ve incrementado por el retardo que tengan los dispositivos de interconexión (concentradores o conmutadores)?" El Aloha pura es un algorismo experimental (o más bien teórico). Por tanto no existen ni concentradores ni conmutadores en dicho algoritmo. Si existieran concentradores o conmutadores se deberían tener en cuenta los retardos de los dispositivos de interconnexión, como pasa en el CSMA/CD. Saludos Miquel Font Rosselló mfontros@campus.uoc.es EJERCICIOS DE AUTOEVALUACIÓN: 1) Se dispone de una red de área local con control de acceso al medio por paso de testigo con las características siguientes: 100 bits de longitud de trama, 16 bits de longitud de testigo, 1 Mbps de Vt, 1 km de longitud del anillo (Vp 2 · 10^8 m/s), 100 estaciones y repetidores con 1 bit de retardo.

- 16. Página 16 de 38 a. tiempo de propagación, latencia, tiempo de trama y tiempo de testigo. 5 ( ) 1 Tiempo de propagación del Anillo ( ) 5 2 10 / Tiempo Propagación ( ) 5 Tiempo de propagación entre DOS estaciones ( ) 0,05 Número de Estaciones ( ) 100 Latencia ( ) p p p pk p LongitudAnillo D km T s V km s T s T s M T 1 1 5 100 5 0,001 105 1 Longitud de la trama MAC ( ) 100 bits Tiempo de Trama ( ) 0,001 100 1 Longitud de testigo ( ) 16 bits Tiempo de Testigo ( ) 1 t trama t testigo t bit bit M s s s s V Mbps L T s s V Mbps K T V Mbps 0,000016 16s s Ltrama (bit) 100 Tpanillo 0,000005 Ltestigo (bit) 16 Tp2estacion 0,00000005 Lanillo (km) 1 Latencia 0,000105 Vt (Mbps) 1000000 Ttrama 0,0001 M (estaciones) 100 Ttestigo 0,000016 Retardo (bit) 1 Vp (Km/s) 200000 b. La transmisión es no exhaustiva. i. Eficiencia máxima con mecanismo single packet. Ltrama (bit) 100 Tpanillo 0,000005 Ltestigo (bit) 16 Tp2estacion 0,00000005 Lanillo (km) 1 Latencia 0,000105 Vt (Mbps) 1000000 Ttrama 0,0001 M (estaciones) 100 Ttestigo 0,000016 Retardo (bit) 1 Vp (Km/s) 200000 ii. sdsds iii. sdsd iv. sds c. MOD 03. Enlace de datos Hola a todos En la página 12 hay un error : en el antepenúltimo párrafo, donde dice "Las 2^(P+Q)-2^Q combinaciones" habría de decir "Las 2^(P+Q)-2^P combinaciones". La definición del punto 2.1. "Distancia de Hamming" es muy importante para entender los demás apartados. En la pàgina 15, en el segundo párrafo donde dice "será 2^P/2^(P+Q)=2^Q" debería decir "será 2^P/2^(P+Q)=2^-Q" Saludos Miquel Font Rosselló

- 17. Página 17 de 38 Hola a todos Esta semana siguiendo la planificación de la asignatura, se debería estudiar el apartado 3. Control de Errores y el apartado 4. Control de flujo. En la página 42, en la tabla que dice "Identificadores necesarios y ventana máxima en un protocolo de ventana", para el protocolo de Stop&Wait el tamaño de la ventana máxima si se hacen servir n bits será 1. En el último párrafo, donde dice "Wmax + 1 = 2^n en el protocolo Stop&Wait" ha de decir "Wmax + 1 = 2^n en el protocolo GoBack N" Es importante que os mireis los anexos de la página 61 hasta la página 67 : codigos polinomiales CRC (como se calcula el CRC), y como se calcula la eficiencia de determinados protocolos con errores. También en el fichero adjunto, os envío la rectificación de la Ecuación 16, página 64. El Tiempo invertido en la transmisión es : tcttcct tTNtTTN )·1(· tttpatt t tct t NNattttN t tTN t E )1(2 1 )2)·(1()·1( Si la probabilidad de error en una trama es pequeña, entonces Nt->1 (Nt tiende a 1) Saludos Miquel Font Rosselló mfontros@campus.uoc.es Hola a todos Durante esta semana que entraremos os toca estudiar el punto 5 y 6 del módulo 3, para terminar finalmente dicho módulo. Se debe prestar atención al punto 6, ejemplo del protocolo HDLC y de sus tres posibles configuraciones. También al punto 5.1. a nivel teórico. De los ejercicios de autoevaluación son muy importantes los números 9 y 12, donde se ve como se calcula la eficiencia de un protocolo cuando existen retransmisiones por errores. El nivel de enlace, se encarga de detectar y, si puede, corregir los errores que se producen a causa del medio. El control de errores supone disponer de controles de flujo entre emisor y receptor. TRAMA = Unidad de transmisión de información en el nivel de enlace. Contiene bits de datos y bit de control. Los bits se estructuran en campos. La composición habitual es: CABECERA + DATOS + COLA. NIVEL DE ENLACE = DOS programas o procesos que ejecutados en ordenadores diferentes interactúan. Para ellos necesitan establecer un formato para representar la información y unos protocolos definidos. Las funciones básicas del nivel de enlace son: GESTIÓN de las TRAMAS, CONTROL de ERRORES y CONTROL de FLUJO.

- 18. Página 18 de 38 SINCRONISMO DE TRAMA (FRAMING) = mecanismo por el que se establece el inicio y final de una trama dentro del flujo de bits o caracteres que llega del nivel físico. Para determinar el inicio y el final se marcan según la orientación de la transmisión en el medio físico. Orientado a carácter: se usa un carácter especial llamado inicio de trama. Para el final se usa un campo de longitud y/u otro carácter especial de fin de trama. Orientado a bit: se usa una combinación especial de bits llamado inicio de trama. Para el final se usa un campo de longitud y/u otra combinación especial de bits llamada fin de trama. En algunos protocolos usan las dos técnicas para llevar a cabo el control de errores. Si el carácter de fin de trama o el indicador no llega en la posición final de la trama indicada por el campo de longitud detecta un error de delimitación de trama o de framing. Ejemplo Orientado a Carácter: ASCII, EBCDIC (STX, ETX). Orientado a bit: HDLC (01111110 para el inicio como para el final) Mecanismo de transparencia: Orientada a Carácter: consiste en anteceder el carácter DLE a los caracteres especiales STX y ETX para evitar que sean confundidos por datos. Si el emisor encuentra un DEL entre los datos añade otro DEL a la información. El receptor en caso de encontrar la secuencia DLE DLE no la interpreta como un carácter especial. Orientada a Bit: consiste en añadir ceros al principio y al final de cualquier secuencia de 5 unos consecutivos. El receptor elimina el 0 que cierra la secuencia de 5 unos y procesa el siguiente carácter sin interpretar un final de trama. DETECCIÓN DE ERRORES Para proteger una información P hay que añadir Q bits redundantes para poder detectar errores en la transmisión. La nueva información P + Q se denomina palabra código. Hay más palabras código que información a proteger. Es posible detectar un error cuando una palabra código se transforma en una combinación inválida debido a una mutación, pero imposible si la mutación nos da como resultado otra palabra código válida. Número de palabras código válidas = 2^P Número total de palabras código añadiendo Q bits de protección (redundancia) = 2^P+Q Número de palabras código NO válidas = 2^(P+Q) – 2^P Las palabras código NO válidas nunca serán usadas por que no resultaran de ninguna transformación aplicada a los P bits que deben proteger. El error se detecta cuando los bits erróneos transforman una palabra código válida en una inválida. Robustez de un código detector de errores: 1) Distancia mínima del código 2) Capacidad de detección de ráfagas de error 3) Probalidad de Mutación Válida. Distancia de Hamming de un Código: menor número de bits que hay que cambiar para que de una palabra válida obtengamos otra también válida. Cuanto mayor sea la distancia mejor será el código detector de errores por que supondrá que más bit tienen que haber cambiado lo que disminuye la probabilidad de error. Ráfaga de error: número de bits que hay entre el primer bit erróneo y el último, ambos incluidos. Capacidad de detección de una Ráfaga de Error: entero tal que el código es capaz de detectar todas las ráfagas de error menores o iguales a el. Cuanto mayor sea este entero mejor será el código detector de errores. Probabilidad de aceptar una palabra inválida como válida: Será 1 en el caso de que el número de bits erróneos no supere la distancia de Hamming ni la Capacidad de Detección de ráfagas. En caso contrario puede ocurrir: 1) La palabra código correspondiente a la trama errónea es otra palabra código válida. El error NO se detecta. 2) La palabra código correspondiente a la trama errónea es otra palabra código NO VÁLIDA. El error se detecta.

- 19. Página 19 de 38 1. La palabra código tiene una medida de P + Q bits. 2. La probabilidad de recibir una de ellas es 1/2^(P+Q). 3. 4. La probabilidad de que una combinación arbitraria de bits sea aceptada como válida es 2^P/2^(P+Q)=2^-Q 5. 6. Cuanto mayor sea Q menor será la probabilidad de error no detectado. Control de paridad: par o impar. Ideales para transmisiones orientadas a carácter. 1) Distancia Hamming = 2. Si hay dos errores no nos enteraremos. 2) Capacidad de Detección de Ráfagas = 1. Cualquier ráfaga superior a 1 bit no será detectada. 3) Probabilidad de encontrar un error no detectado = 1 2 2 0,5Q . De los caracteres que presenten muchos bits mutados sólo nos enteraremos de la mitad. Códigos de paridad longitudinal (vertical) y transversal (horizontal) Consiste en colocar los bits a proteger en una matriz y calcular la paridad de las columnas (longitudinal o vertical) y de las filas (transversal u horizontal). La información se transmite por filas. Es habitual su uso en transmisiones orientadas a carácter. Se denomina también como LRC (Longitudinal Redundancy Check) o BCC (Block Check Character). 1) Distancia de Hamming = 4. Cuando cambia 1 bit de datos implica que cambien 3 más de paridad. 2) Capacidad de detección de ráfagas = longitud de una fila +1. Buscamos la ráfaga mínima no detectada. 3) Probabilidad de error no detectado = 1 1 2longFilalongColuman Códigos detectores de errores CRC Idóneos para transmisiones orientadas a bits. Se basan en el cálculo de un número binario resultado de una operación matemática efectuada sobre los bits a proteger. Este número se envía en la trama. El receptor, recalcula y compara si los número coinciden. En caso afirmativo, todo está bien. En otro caso, ha habido un error. 1) Distancia Hamming es >= 4. 2) Capacidad de detección de ráfagas de error es >= Q. 3) Probabilidad de que una combinación arbitraria de bits sea aceptada como palabra código válida es = 2 Q Códigos correctores de errores Es posible siempre que el número de errores sea menor que la mitad de la Distancia de Hamming entre la palabra código transmitida y la siguiente palabra código válida. Sea Emax el número de bits erróneos. Se puede corregir cualquier combinación tal que Emax < DH/2

- 20. Página 20 de 38 CONTROL DE ERRORES El nivel de enlace, si recibe una trama con errores, puede optar por: 1) Descartar la trama. 2) Intentar corregirla. 3) Solicitar la retransmisión (sólo si la comunicación es bidireccional: half o full dúplex). Ejemplo: en comunicaciones vía satélite es preferible un código corrector de errores antes que un código detector ya que la distancia es muy grande. Lo habitual, en casi todos los demás casos, es solicitar la retransmisión. Los protocolos más usados son: 1) Stop & Wait. 2) Retransmsión selectiva. 3) Go back N Suponemos: 1) Un nivel físico en el que: a. Las tramas pueden llegar con error o perderse. b. Las tramas llegan ordenadas. 2) Un nivel por encima del nivel de enlace: a. El transmisor siempre está preparado para transmitir. El nivel de enlace acepta la transmisión en instantes arbitrarios. b. El receptor siempre está dispuesto a aceptar datos del nivel de enlace. EFICIENCIA: Es la cuantificación de la pérdida de capacidad de transmisión de información. Es la relación entre la velocidad media real de transmisión y la velocidad máxima teórica. bitsdeinformación tiempodetransmisión 1bits tiempodetransmisiónde1bit tiempotransmitiendoinformación tiempodetransmisión Bitsdeinformación Bitsquecabeneneltiempodetransmisi ef t V E V E E ón STOP & WAIT: no transmitir hasta que se haya confirmado la recepción de la anterior. Se definen dos tramas: 1) Tramas de información: intercambiadas por las entidades de nivel superior. 2) Tramas de confirmación: usadas sólo por el nivel de enlace. 3) Todas las tramas deben numerarse para evitar duplicidad en las retransmisiones de tramas recibidas sin error.

- 21. Página 21 de 38 En caso de error el secundario (receptor) solicita la retransmisión que podrá ser: 1) Implícita: el emisor espera un tiempo por el ACK. Si no llega, retransmite. Si el time-out de espera es muy pequeño se producen retransmisiones innecesarias. 2) Explícita: el emisor envía una confirmación negativa. La retransmisión es más rápida. Sigue siendo necesario el uso del time-out por parte del emisor. La pérdida de la capacidad de transmisión se debe al tiempo que se pierde en la espera de confirmaciones y retransmisiones de tramas. También al tamaño de los campos de control en las tramas de información. t c 2 donde: bits tiempodetransmisióndeunaconfirmación. V T tiempoquepasadesdequeenvíoelprimerbitde informacióndeunatramahastaqueenvíoelprimerode lasiguiente. t t p c t a p a t t E T t t t M t númerodebitsquecabenenelenlace nrotramasquecabenenelenlace tamañodelatrama Lastramasdeconfirmaciónsonmuchomayoresquelasdeinformación: 1 22 1 p p p t t t t a t p t p t t t v a Lt L v t t t E tt t 1 Tambiénpodemoscalcular 12 12 t ef t p t V VVE a a t Entonces: 1) Si a > 1, cuando el primer bit de la trama llega al secundario el primario ya ha acabado de transmitirla. 2) Si a < 1, cuando el primer bit de la trama llega al secundario el primario NO ha acabado de transmitirla.

- 22. Página 22 de 38 La eficiencia máxima es la que se consigue en un medio sin errores. En base a estos y las retransmisiones producidas hablamos de eficiencia real. Eficiencia debida a los bits de control de la trama: ;d t total p t L E E EE L PARA CONSEGUIR EFICIENCIA ELEVADA CON STOP&WAIT DEBE CUMPLIRSE QUE p tt t Protocolo de transmisión continua: el primario transmite mientras se esperan las confirmaciones. Esto implica FULL- DUPLEX ya que supone que primario y secundario ocupan el canal al mismo tiempo. El primario necesita guardar la lista de tramas transmitidas pendientes de confirmar (LISTA DE TRANSMISIÓN). Si no hay errores la eficiencia es del 100 %. En caso de error se aplica una de las siguientes estrategias: 1) Retransmisión Selectiva: El secundario sólo solicita la retransmisión de las tramas erróneas. a. Implícita: El secundario guarda una lista de las tramas que le llegan después de un error para poder entregarlas en orden (LISTA DE RECEPCIÓN). b. Explícita: El secundario envía confirmaciones positivas y negativas. El primario, cuando recibe una confirmación, entiende que todo lo anterior ha llegado bien. El secundario usa un time-out para la retransmisión de las confirmaciones negativas. El secundario deja de transmitir cuando envia una confirmación negativa. 2) Go back N: elimina el problema de reordenar las tramas. Lo que hace es descartar todas las tramas después de un error y retransmitirlas. El secundario avisa cuando hay un error y descarta todo hasta que le llega la trama correcta. Sólo tiene la versión Explícita. El secundario activa un time-out para la retransmisión de las confirmaciones negativas de las tramas no recibidas. No necesita lista para reordenar. CONTROL DE FLUJO Consiste en regular la VELOCIDAD de transmisión de las tramas por lo siguientes motivos: 1) El nivel de enlace no puede procesar las tramas a la velocidad que le llegan 2) El los protocolos de transmisión continua el primario necesita un espacio para almacenar las tramas pendientes de confirmar. Ese espacio necesita ser dimensionado. Sin control de velocidad no podemos hacerlo a priori. 3) El nivel superior al de enlace NO siempre está preparado ni dispuesto para aceptar las tramas del nivel de enlace. Generalmente los algoritmos de control de errores también pueden controlar el flujo retrasando las confirmaciones. Protocolos de ventana: Son protocolos de transmisión continua en el que el primario sólo puede transmitir W (tamaño de la ventana) tramas después de recibir la trama K (ack). Para saber la primar trama no confirmada se usa un puntero P. Las tramas anteriores a P están todas confirmadas. Para hacer el control de flujo el secundario deja de enviar confirmaciones. El primario agotará la ventana y dejará de transmitir. Con W = 1 estamos hablando de Stop & Wait. Tamaño LISTA DE TRANSMISIÓN: siempre será W para el primario.

- 23. Página 23 de 38 Tamaño VENTANA DE RECEPCIÓN: será el número máximo de tramas que debe almacenar el secundario. Las tramas se deben reordenar en el caso de retransmisión selectiva. Y, además, el tamaño de la ventana de recepción y de transmisión coinciden. Ventana Óptima (Wopt): es la ventana mínima que permite conseguir una eficiencia del protocolo de l00%. bitsdeinformación tiempotransmitiendoinformación Bitsdeinformacióntiempodetransmisión ; ; 1bits tiempodetransmisión Bitsquecabeneneltiempodetransmi tiempodetransmisiónde1bit ef t V E E E V sión 2 1 1 enteromayoroigualquex p ae opt t t t tT W t t x El 100% supone enviar la información y esperar la confirmación. Ésa es la ventana óptima. Tamaño del campo de identificadores de trama: Disponemos de n bits para numerar las tramas. Cada 2^n tramas se repetirán las secuencias. Esto podría producir ambigüedad en la recepción de las confirmaciones o la interpretación por parte del secundario de tramas duplicadas cuando no lo son.

- 24. Página 24 de 38 Otras consideraciones sobre el nivel de enlace Piggybacking: Cuando primario y secundario intercambian sus papeles la eficiencia se debe medir en los dos sentidos. En este caso, para aumentar la eficiencia, se añade el identificador que se quiere confirmar a las trama de información. Esto es lo que se denomina piggybacking. Sincronismo de protocolo: Antes de iniciar la transmisión, en la realidad, en necesario inicializarse y sincronizarse.

- 25. Página 25 de 38 Multiplexación en el nivel de enlace: ejemplos b) y d) Protocolo HLDC (High-level Data Link Control): Protocolo de nivel de enlace de propósito general que se puede usar en numerosas situaciones: Los protocolos derivados del HLDC son: LLC, PPP, LAPM, LAPD (ISDN), LAPB (X.25), etc. Tres modos de operación: 1) NRM (normal response mode): maestros y esclavos diferenciados. 2) ARM (asynchronous responde mode): punto a punto, maestros y esclavos diferenciados. 3) ABM (asynchronous balanced mode): punto a punto, maestros y esclavos simultáneos. Tres tipos de tramas: 1) Trama de información: Go back N o retransmisión selectiva para recuperación de errores y control de flujo. Piggybacking para las confirmaciones. 2) Trama de supervisión: cuando no hay información. 3) Trama no numerada: para la fase de inicialización y desconexión.

- 26. Página 26 de 38 CÓDIGOS DETECTORES DE ERRORES POLINOMIALES (CRC) CÁLCULO EFICIENCIA PROTOCOLOS ARQ EN PRESENCIA DE ERRORES número medio de transmisiones necesarias para conseguir transmitir una trama correctamente.tN PROTOCOLO STOP&WAIT explícito: Para poder transmitir una trama correctamente se necesita t cN T segundos 1 · ( 2 ) (1 2 ) donde y suponemos que t t t c t t a p t p t a t t t E N T N t t t N a t a t t t PROTOCOLO STOP&WAIT implícito: Para poder transmitir una trama correctamente se necesita t tN t segundos ya que se siguen enviando tramas sin esperar por el ack. 1 · t t t t t E N t N PROTOCOLO Go Back N:

- 27. Página 27 de 38 Si se recibe un NAk se vuelve a empezar. Para transmitir la información correctamente se necesitan · ( 1)·t c c t t c tN T T t N T t segundos. 1 ( 1)· ( 1)·( 2 ) 2 ( 1) donde y suponemos que Si la probabilidad de retransmisión (error) es pequeña, 1 t t t c t t t a p t t t p t a t t t t E N T t N t t t t a N N t a t t t N

- 28. Página 28 de 38 Hz = ciclo. Entonces en un segundo se repite la chispa cada 1 / 50 = 0,02 s = 20 ms.

- 29. Página 29 de 38

- 30. Página 30 de 38 MOD 04. Transmisión de datos 1. CONCEPTOS Palabra código: átomos de comunicación (cifras, letras, muestras, etc.). Tabla código: conjunto de todas las palabras código. Información: secuencia de longitud indefinida de palabras código.

- 31. Página 31 de 38 Mensaje: concatenación de palabras código en una secuencia establecida por el remitente. Transmisión de la información: se necesita transmitir la información y que ambas partes usen el mismo diccionario y una misma codificación fuente. Modelo sencillo de comunicaciones: Codificador del canal: se encarga de convertir la secuencia de bits en señales electromagnéticas. Circuito de datos: lo que hay entre X e Y. Enlace de datos: lo que hay entre A y B. Error de transmisión: cuando la degradación del mensaje es tal que no se puede entender el mismo. Interfaz DTE-DCE: Ordenador = DTE, módems y tarjetas de red = DCE. Codificadores de canal: concepto asociado, velocidad máxima de transmisión. Medio de transmisión: sistema pasivo. 2. INTERFAZ DTE-DCE Transmisión serie o paralela: en serie un hilo, en paralelo varios hilos. Sincronización: síncronas (relojes), asíncrona (sin relojes). Velocidad de transmisión: altas o bajas velocidades. Para velocidades altas se usan interfaces síncronas y paralelas. Para velocidades bajas (10 kbps) se usa RS-232 RS-232: (Serie, asíncrona, baja velocidad) Transmisión asíncrona: del tipo NRZ. El receptor no pierde el sincronismo de bit mientras el error no supere el 10%. Los paquetes se agrupan en caracteres (de 5 a 8 bits). Se necesitan los siguientes símbolos: 1) Bit 0: símbolo positivo. 2) Bit 1: símbolo negativo. 3) Estado de inactividad: desde que arranca y entre carácter y carácter. 4) Señal de arranque: separa el estado de inactividad del de un carácter. Tiene la misma duración que un bit por eso se denomina bit de arranque o bit de start aunque no lleva información. Una vez enviado el bit de arranque se envían los bits que forman el carácter de manera consecutiva. El emisor y receptor deberán estar de acuerdo en el tamaño del carácter y en la velocidad de transmisión. Cuando todos los bits han sido transmitidos la línea se pone en estado de inactividad. Para enviar el siguiente, primero enviamos el bit de arranque. Para que sea visible el estado provocado por el bit de arranque es necesario que el estado de inactividad durante un bit. Este tiempo se conoce como bit de parada.

- 32. Página 32 de 38 3. CIRCUITO DE DATOS Es el conjunto formado por el canal de datos (medio, amplificadores y ecualizadores) y los equipos extremos (codificador y descodificador). Su función básica es la gestión de las señales eléctricas o electromagnéticas que se transmiten. Cualquier medio es, por naturaleza, bidireccional. Pero al necesitar dispositivos activos para su control dependemos de éstos para clasificarlos: Circuito Unidireccional o Circuito Símplex: Existe, al menos, un dispositivo activo unidireccional. [Impresora] Circuito Bidireccional o Circuito Full Dúplex: Todos los dispositivos activos son bidireccionales. [1000BaseFx] Circuito Half Dúplex: Todos los dispositivos pueden funcionar en los dos sentidos. [Walkie-Talkies] Velocidad o Ritmo de Transmisión (Vt): número de bits por unidad de tiempo que se generan, reciben o transmiten. Cuantas más señales diferentes (símbolos), más bits transmitimos por unidad de tiempo. Se mide en bps. Velocidad o Ritmo de Modulación (Vm): número de símbolos por unidad de tiempo que se generan, reciben o tranmiten. Se mide en símbolos/s o baudios. Relación entre Vt y Vm vt vm · n vm · log2 N donde n = log2 N es el número de bits que podemos asignar a cada símbolo (señal) en un conjunto de N señales. Vt actúa en la entrada del codificador del canal. Vm actúa en la entrada del medio de transmisión Criterio de Nyquist, Límite de la Vm: el número de símbolos (señales) que podemos transmitir por una línea está limitado por su ancho de banda. Para evitar interferencias insalvables se debe cumplir que: Vm máx = 2BW donde BW = ancho de banda. Es decir, si doblamos el ancho de banda doblamos la velocidad de modulación máxima. Al menos, teóricamente. Teorema de Shannon, Límite de la Vt: C es la capacidad del canal, BW es el ancho de banda, Ps/Pn es la relación señal-ruido.

- 33. Página 33 de 38 Nunca conseguiremos no tener ruido. Lo que buscamos es que la proporción sea siempre favorable a la potencia de la señal (Ps) con respecto a la potencia del ruido (Pn). Para aumentar la capacidad ( C ) podemos aumentar el ancho de banda (BW), aumentar la potencia de la señal (Ps) o disminuir la potencia del ruido (Pn) TIPOS DE CODIFICACIONES DE CANAL: 1) Codificaciones Digitales: a. NRZ (Non-Return to Zero): i. +A = 0, -A = 1 ii. Vt = Vm por que cada señal (símbolo) transporta un solo bit. iii. Requiere un ancho de banda infinito para garantizar la ausencia de errores. iv. Requiere reloj en el emisor y en el receptor para garantizar el sincronismo. v. Tiene problemas con secuencias largas de unos o ceros. vi. Es robusto frente al ruido ya que el ruido debe ser mayor que la señal (no habitual). vii. viii. Uso: bus ordenador, RS-232. b. Manchester: i. Se ofrecen flancos para poder sincronizar el reloj. ii. El ancho de banda es mayor. iii. No tiene componente continuo por que cada señal se compensa con la siguiente. iv. Robusto frente al ruido por que las señales viajan en los flancos. v. Sensible a la distorsión por el mismo motivo. vi. vii. Uso: LAN Ethernet. c. NRZ-I i. Versión invulnerable a la inversión de polaridad ii.

- 34. Página 34 de 38 d. Manchester diferencial i. ii. Uso: Token Ring. e. Bipolar: i. A = 0 (0), +A y –A se alternan para el 1. ii. Invulnerable a la inversión de polaridad. iii. Ancho de banda similar al NRZ iv. Componente continuo nulo. v. Con una amplitud de ruido de A/2 se producen errores. vi. Recuperación del sincronismo mala. vii. viii. Uso: RDSI. f. B8ZS (Bipolar with 8 Zeros Substitution): i. Sustituye las cadenas de 8 ceros por una codificación con flancos para recuperar el sincronismo. ii. Uso: RDSI Europa. 2) Modulaciones Digitales: a. En Amplitud o ASK: i. b. En Frecuencia o FSK: i. c. En Fase Diferencial o DPSK:

- 35. Página 35 de 38 i. d. De Amplitud en Cuadratura o QAM: i. Se modifica la amplitud y la fase de una misma sinusoidal. ii. iii. Son las más robustas ante el ruido. CÁLCULO DE LA PROBABILIDAD DE ERROR: depende de: 1) Relación señal-ruido 2) Ancho de banda 3) Velocidad de transmisión. MULTIPLEXACIÓN: permite compartir un medio de transmisión entre circuitos de datos diferentes. Las técnicas fundamentales son: 1) División en Frecuencia (FDM): a. canales y bandas de guarda b. Usada en transmisiones radioeléctricas c. Ahorra en cableado d. 2) División en Tiempo (TDM): a. Transmisores y Receptores se deben poner de acuerdo antes de enviar y después de recibir. i. Señal específica de sincronismo. ii. Secuencia específica de bits. iii. 3) División en Tiempo Estadística (STDM): a. Se evita la infrautilización del medio adaptando estadísticamente el uso del medio.

- 36. Página 36 de 38 b. c. Para distinguir los DTE se identifica cada trama con su dirección o canal. 4. MEDIO DE TRANSMISIÓN. Cuando escribimos r(t) o s(t) nos estamos refiriendo a la evolución de una magnitud física, la tensión eléctrica, en el tiempo. Se mide en voltios y puede tomar valores negativos y positivos. También podemos representar la señal eléctrica mediante la potencia, proporcional a la tensión elevada al cuadrado, que se mide en watios y nunca será negativa. Perturbaciones de la señal: 1) Atenuación: inherente a la señal. Es un caso particular de la distorsión pero se soluciona de forma distinta. Es la disminución de la potencia de la señal a medida que se propaga. La forma de la señal se mantiene. r(t) = s(t) / a Pr = Ps / A^2 =Ps /4 usamos a para atenuación de la tensión y A para atenuación de la potencia. Los fenómenos físicos que la provocan son: 1) Resistividad del conductor: el material se calienta lo que comporta una pérdida de energía 2) Fenómenos de radiación: la señal se radia al exterior. La pérdida es mayor que la resistividad. Ambas dependen fuertemente de la longitud del medio. , , , ,

- 37. Página 37 de 38 Para solucionar la atenuación se usan los amplificadores. El límite está entre 30 o 40 dB. 2) Distorsión: inherente a la señal. No se puede corregir con un amplificador solamente. se produce un redendeo de la señal. La mayoría de los medios responde muy mal a frecuencias altas. Para solucionarla se usa el ecualizador. Ancho de banda BW: distancia que hay entre la frecuencia máxima y la mínima tanto del medio como de la propia señal. Para que una señal pueda pasar sin distorsión por un canal ideal, éste debe tener un BW superior al de la señal. 3) Ruido: independiente de la señal. Se produce por múltiples fuentes. a. Ruido térmico: el calor hace vibrar los cuerpos generando un espectro plano (señal blanca). Se dice que el ruido térmico es un ruido blanco. Depende sólo de la temperatura y del ancho de banda usado. b. Ruido de eco: cuando no se absorve el 100% de la señal y rebota hacia el emisor. c. Ruido de intermodulación o saturación: se produce cuando entra mucha señal en los equipos activos. Contradice la solución dada para la atenuación que consiste en matener la potencia de la señal muy por encima de la potencia de ruido. d. Ruido de interferencia: cuando se producen inducciones de otras señales. Interferencia NEXT: se produce cuando la transmisión en un sentido interfiere en la transmisión en el otro sentido. La solución es aislar los conductores. Aumenta con la frecuencia. A frecuencia 0 no hay interferencias. e. Ruido impulsivo: es lo que llamamos “pico”. Los ocasionan: chispas próximas, fallos en fuentes de alimentación, microcortes, etc. TIPOS DE MEDIOS DE TRANSMISIÓN:

- 38. Página 38 de 38 Según el material: 1) Conductores: cobre. 2) Dieléctricos: luz, radio, microondas, el vacío. Según la geometría: 1) Medios de transmisión guiados: líneas de transmisión. a. Par de cobre: muy vulnerable a las interferencias. Cuanto más cerca estén mejor. b. Par trenzado: mejora la atenuación, el BW y la robustez frente a interferencias. c. Par apantallado: corta de raíz las interferencias pero perjudica la calidad de propagación de la señal. d. Coaxial: la mejor solución. e. Microondas: señales electromagnéticas no eléctricas. Poco alcance. f. Fibra Óptica: no presentan ruido impulsivo ni interferencia. El eco sí puede aparecer. i. Multimodo: varios modos (ángulos diferentes). Caben 30 luces. El alcance es limitado (10 km). El BW de 10 a 100 MHz. ii. Monomodo: un solo modo. Se usa el láser como fuente de luz. El alcance es superior (10 a 100 km). El BW > GHz. Los conectores marcan más el ancho de banda que la propia fibra monomodo. 2) Medios de transmisión no guiados: inalámbrica. Las antenas del emisor y receptor deben ser muy parecidas. Su forma depende de la longitud de onda (λ). En la página 37, cuando se habla de resistividad del conductor se refiere al efecto físico "Efecto Joule" En la página 46, cuando se habla de la operación * se refiere a la operación llamada convolución, y esta operación transforma el espacio frecuencial en un simple producto. En la página 48, cuando habla del cero absoluto (0 K) se refiere a los 0 grados Kelvin. En la página 52 hay un error, cuando dice que lambda/2=3 cm, ha de decir que lambda/2 = 1,5 cm , y por tanto lambda = 3 cm . Igualmente para lambda/2 = 30 cm, ha de decir lambda/2=15 cm. Es importante dar un repaso a los ejercicios de autoevaluación 1,2,3 y 4.